SECCON2016 - VoIP

La sfida consisteva nell’analizzare un file pcap e trovare la flag.

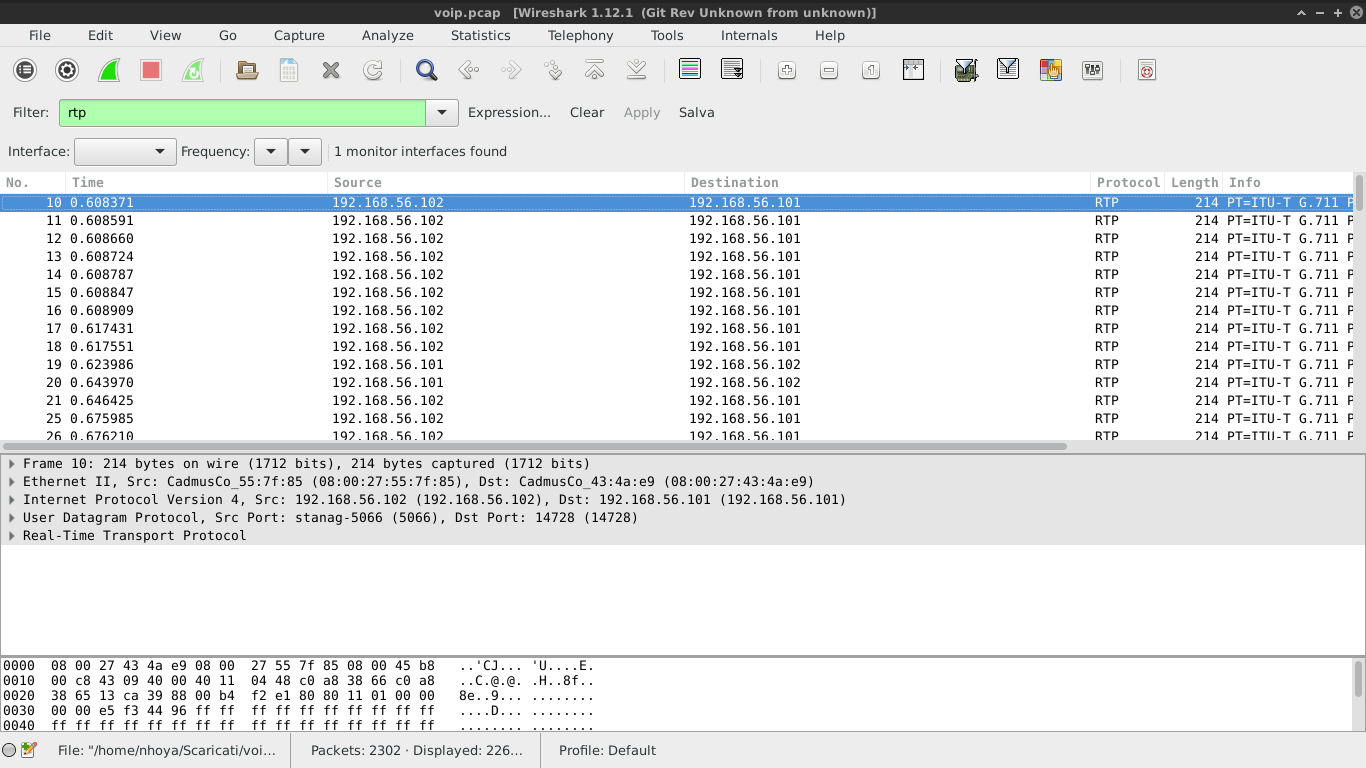

Aprendo il file con Wireshark la prima cosa che ho fatto è stata quella di filtrare solo il traffico RTP così da poter restringere l’area di lavoro.

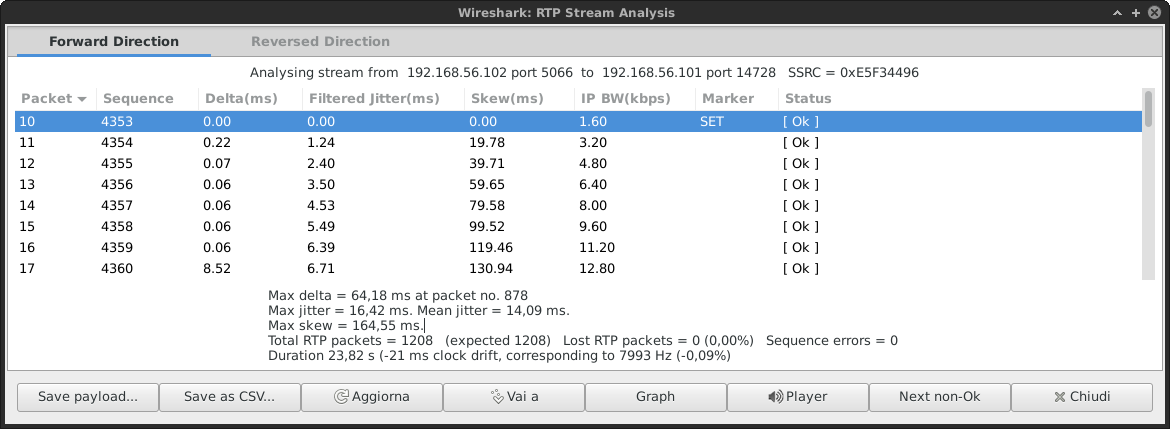

Selezionando il primo pacchetto e analizzando lo steam RTP effettivamente si può notare che è presente una conversazione:

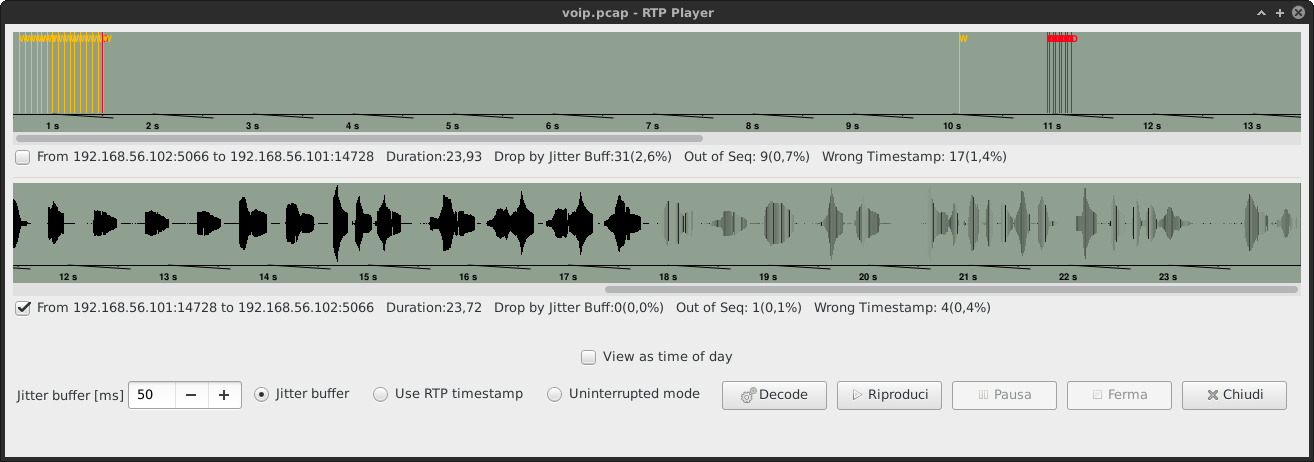

Decodificando ed eseguendo la traccia audio presente nello stream possiamo ascoltare una frase interessante:

“HI THIS IS SECCON IVR SERVICE PLEASE PRESS ONE KEY TO ENTER THE LOGIN qualcosa di incomprensibile SECCON{9001IVR}”

L’ultima parte della traccia audio è appunto la flag.